vSAN Anahtar Şifreleme Anahtarlarının (KEK) müşteriye ait Azure Key Vault tarafından yönetilen müşteri tarafından yönetilen anahtarlarla (CMK) nasıl şifreleneceği gösterilmektedir.

Azure VMware Çözümü özel bulutunuzda CMK şifrelemeleri etkinleştirildiğinde, Azure VMware Çözümü vSAN KEK’lerini şifrelemek için anahtar kasanızdaki CMK’yi kullanır. vSAN kümesine katılan her ESXi ana bilgisayarı, ESXi’nin bekleyen disk verilerini şifrelemek için kullandığı rastgele oluşturulmuş Disk Şifreleme Anahtarlarını (DEK) kullanır. vSAN, tüm DEK’leri Azure VMware Çözümü anahtar yönetim sistemi (KMS) tarafından sağlanan bir KEK ile şifreler. Azure VMware Çözümü özel bulut ve Azure Key Vault aynı abonelikte olması gerekmez.

Kendi şifreleme anahtarlarınızı yönetirken aşağıdaki eylemleri gerçekleştirebilirsiniz:

- vSAN anahtarlarına Azure erişimini denetleyin.

- CMK’lerin yaşam döngüsünü merkezi olarak yönetin.

- Azure’ın KEK’e erişimini iptal edin.

Müşteri tarafından yönetilen anahtarlar (CMK) özelliği aşağıdaki anahtar türlerini destekler. Anahtar türüne ve anahtar boyutuna göre gösterilen aşağıdaki anahtar türlerine bakın.

- RSA: 2048, 3072, 4096

- RSA-HSM: 2048, 3072, 4096

Topoloji

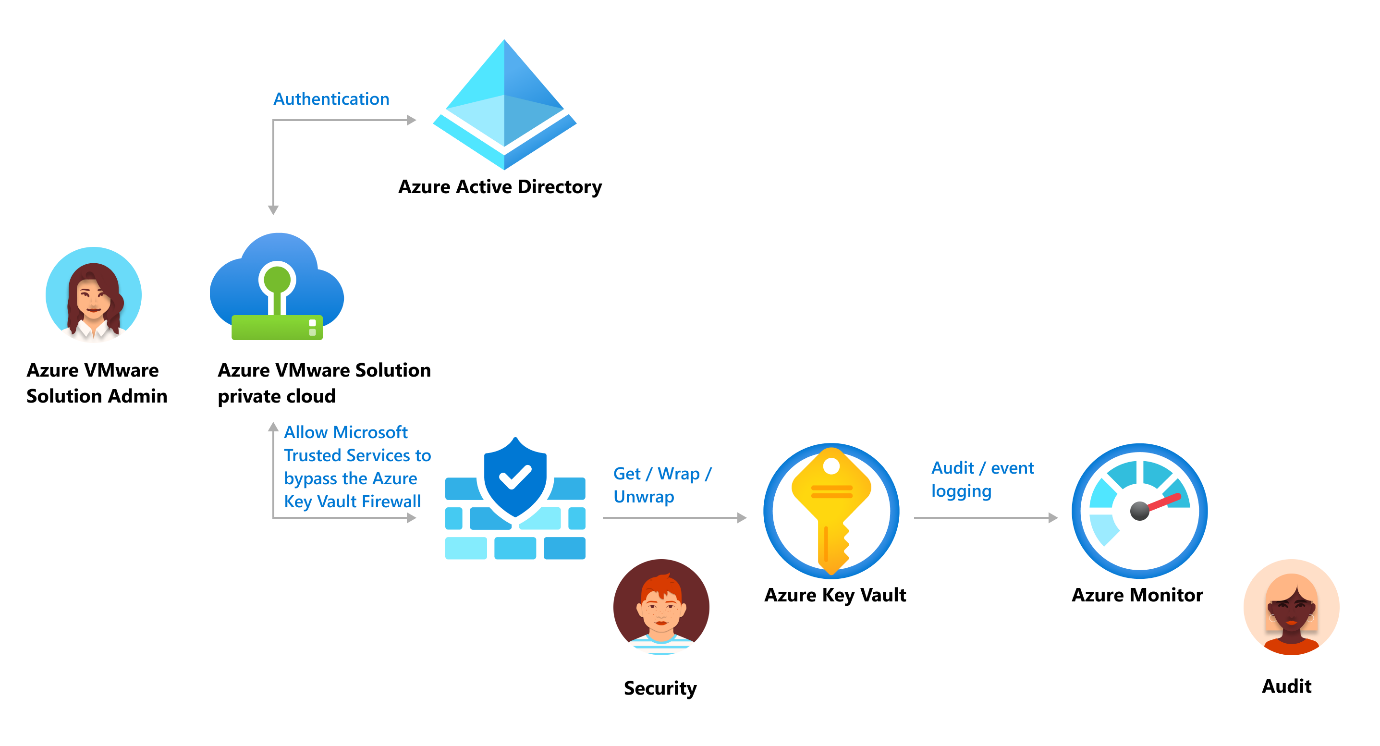

Aşağıdaki diyagramda, Azure VMware Çözümü müşteri tarafından yönetilen anahtarı teslim etmek için Microsoft Entra Kimliği ve anahtar kasası nasıl kullanıldığı gösterilmektedir.

Önkoşullar

Müşteri tarafından yönetilen anahtar (CMK) işlevselliğini etkinleştirmeye başlamadan önce, aşağıdaki listelenen gereksinimlerin karşılandığından emin olun:

- CMK işlevini kullanmak için bir Azure Key Vault gerekir. Azure Key Vault yoksa Hızlı Başlangıç: Azure portal kullanarak anahtar kasası oluşturma’yı kullanarak bir tane oluşturabilirsiniz.

- Anahtar kasasına kısıtlı erişimi etkinleştirdiyseniz, Microsoft Güvenilen Hizmetler’in Azure Key Vault güvenlik duvarını atlamasına izin vermeniz gerekir. Daha fazla bilgi edinmek için Azure Key Vault ağ ayarlarını yapılandırma bölümüne gidin.

Not

Güvenlik duvarı kuralları geçerli olduktan sonra, kullanıcılar yalnızca istekleri izin verilen VM’lerden veya IPv4 adres aralıklarından kaynaklandığında Key Vault veri düzlemi işlemleri gerçekleştirebilir. Bu, Azure portal anahtar kasasına erişmek için de geçerlidir. Bu, Azure VMware Çözümü tarafından anahtar kasası Seçici’yi de etkiler. Güvenlik duvarı kuralları istemci makinelerini engelliyorsa veya kullanıcının anahtar kasasında liste izni yoksa, kullanıcılar anahtar kasalarının listesini görebilir, ancak anahtarları listeleyemez.

- Yazılım tanımlı veri merkezi (SDDC) sağlama sırasında etkinleştirmediyseniz Azure VMware Çözümü özel bulutunuzda Sistem Tarafından Atanan kimliği etkinleştirin.

Sistem Tarafından Atanan kimliği etkinleştirmek için aşağıdaki adımları kullanın:

-

- Azure Portal’ında oturum açın.

- Azure VMware Çözümü’ne gidin ve SDDC’nizi bulun.

- Sol gezinti bölmesinde Yönet’i açın ve Kimlik’i seçin.

- Sistem Atanan’da, Etkinleştir’i işaretleyin ve Kaydet’i seçin.

- Sistem Tarafından Atanan kimlik artık etkinleştirilmelidir.

Sistem Tarafından Atanan kimlik etkinleştirildikten sonra Nesne Kimliği sekmesini görürsünüz. Daha sonra kullanmak üzere Nesne Kimliği’ni not edin.

- Anahtar kasası erişim ilkesini yönetilen kimliğe izin verecek şekilde yapılandırın, anahtar kasasına erişimi yetkilendirmek için kullanırsınız.

- Portal

- Azure CLI

- Azure Portal’ında oturum açın.

- Anahtar kasaları’na gidin ve kullanmak istediğiniz anahtar kasasını bulun.

- Sol gezinti bölmesinde, Ayarlar’ın altında Erişim ilkeleri’ni seçin.

- Erişim ilkeleri’nde Erişim İlkesi Ekle’yi seçin.

- Anahtar İzinleri açılan listesinden şunları işaretleyin: Seç, Al, Anahtarı Kaydır ve Anahtarı Aç.

- Sorumlu seç’in altında Hiçbiri seçilmedi’yi seçin. Arama kutusu içeren yeni bir Sorumlu penceresi açılır.

- Arama kutusuna, önceki adımdaki Nesne Kimliği’ni yapıştırın veya kullanmak istediğiniz özel bulut adını arayın. İşiniz bittiğinde Seç’i seçin.

- ADD’yi seçin.

- Yeni ilkenin, geçerli ilkenin Uygulama bölümünde göründüğünü doğrulayın.

- Değişiklikleri uygulamak için Kaydet’i seçin.

Müşteri tarafından yönetilen anahtar sürüm yaşam döngüsü

Anahtarın yeni bir sürümünü oluşturarak müşteri tarafından yönetilen anahtarı (CMK) değiştirebilirsiniz. Yeni bir sürümün oluşturulması, sanal makine (VM) iş akışını kesintiye uğratmaz.

Azure VMware Çözümü’nde CMK anahtar sürümü döndürme, CMK kurulumu sırasında seçtiğiniz anahtar seçim ayarına bağlıdır.

Tuş seçimi ayarı 1

Müşteri, CMK için belirli bir anahtar sürümü sağlamadan CMK şifrelemesini etkinleştirir. Azure VMware Çözümü, vSAN Anahtar Şifreleme Anahtarlarını (KEK) şifrelemek için müşterinin anahtar kasasından CMK için en son anahtar sürümünü seçer. Azure VMware Çözümü, sürüm döndürme için CMK’yi izler. Azure Key Vault’ta CMK anahtarının yeni bir sürümü oluşturulduğunda, vSAN KEK’lerini şifrelemek için Azure VMware Çözümü tarafından otomatik olarak yakalanır.

Not

Azure VMware Çözümü otomatik olarak döndürülen yeni bir anahtar sürümünü algılamak on dakika kadar sürebilir.

Tuş seçimi ayarı 2

Müşteri, URI’den Anahtar Gir seçeneği altında tam anahtar sürümü URI’sini sağlamak üzere belirtilen CMK anahtar sürümü için CMK şifrelemesini etkinleştirebilir. Müşterinin geçerli anahtarının süresi dolduğunda, CMK anahtarının süre sonunu uzatması veya CMK’yi devre dışı bırakması gerekir.

Sistem tarafından atanan kimlikle CMK’yi etkinleştirme

Sistem tarafından atanan kimlik, kaynak başına bir kimlikle sınırlıdır ve kaynağın yaşam döngüsüne bağlıdır. Azure kaynağında yönetilen kimliğe izinler verebilirsiniz. Yönetilen kimliğin kimliği Microsoft Entra Kimliği ile doğrulanır, bu nedenle kodda herhangi bir kimlik bilgisi depolamanız gerekmez.

Önemli

Anahtar kasasının Azure VMware Çözümü özel bulutla aynı bölgede olduğundan emin olun.

Azure Key Vault gidin ve MSI’yi Etkinleştir sekmesinde yakalanan Asıl Kimliği kullanarak Azure Key Vault SDDC’ye erişim sağlayın.

- Azure VMware Çözümü özel bulutunuzda, Yönet’in altında Şifreleme’yi ve ardından Müşteri tarafından yönetilen anahtarlar (CMK) öğesini seçin.

- CMK, Azure Key Vault’tan Anahtar Seçimi için iki seçenek sunar.

Seçenek 1

-

- Şifreleme anahtarı’nın altında Key Vault seç düğmesini seçin.

- Şifreleme türünü ve ardından Key Vault ve anahtar seç seçeneğini belirleyin.

- Açılan listeden Key Vault ve anahtarı seçin ve ardından Seç’i seçin.

Seçenek 2

-

- Şifreleme anahtarı’nın altında URI’den anahtarı gir düğmesini seçin.

- Anahtar URI’si kutusuna belirli bir Anahtar URI’si girin.

Önemli

Otomatik olarak seçilen en son sürüm yerine belirli bir anahtar sürümünü seçmek istiyorsanız, anahtar sürümüyle birlikte anahtar URI’sini belirtmeniz gerekir. Bu, CMK anahtar sürümü yaşam döngüsünü etkiler.

Not

Azure anahtar kasası Yönetilen HSM seçeneği yalnızca Anahtar URI’si seçeneğiyle desteklenir.

- Kaynağa erişim izni vermek için Kaydet’i seçin.

Müşteri tarafından yönetilen anahtardan Microsoft tarafından yönetilen anahtara geçiş

Bir müşteri, müşteri tarafından yönetilen bir anahtardan (CMK) Microsoft tarafından yönetilen bir anahtara (MMK) geçmek istediğinde, VM iş yükünü kesintiye uğratmaz. CMK’dan MMK’ya geçiş yapmak için aşağıdaki adımları kullanın.

- Azure VMware Çözümü özel bulutunuzdan Yönet’in altında bulunan Şifreleme’yi seçin.

- Microsoft tarafından yönetilen anahtarlar (MMK) öğesini seçin.

- Kaydet’i seçin.

Sınırlama

Azure Key Vault kurtarılabilir olarak yapılandırılmalıdır.

- Azure Key Vault’u Geçici Silme seçeneğiyle yapılandırın.

- Geçici silme işleminden sonra bile gizli kasanın zorla silinmesine karşı koruma sağlamak için Temizleme Koruması’nı açın.

Anahtarın süresi dolduysa veya Azure VMware Çözümü erişim anahtarı iptal edildiyse CMK ayarlarının güncelleştirilmesi çalışmaz.

Sorun giderme ve en iyi uygulamalar

Bir anahtarın yanlışlıkla silinmesi

Azure Key Vault anahtarınızı yanlışlıkla silerseniz, özel bulut bazı küme değiştirme işlemlerini gerçekleştiremez. Bu senaryodan kaçınmak için anahtar kasasında geçici silmeleri etkin tutmanızı öneririz. Bu seçenek, bir anahtar silinirse, varsayılan geçici silme saklama işleminin bir parçası olarak 90 günlük bir süre içinde kurtarılabilmesini sağlar. 90 günlük süre içindeyseniz, sorunu çözmek için anahtarı geri yükleyebilirsiniz.

Anahtar kasası iznini geri yükleme

Müşteri tarafından yönetilen anahtara erişimi kaybeden bir özel bulutunuz varsa, Yönetilen Sistem Kimliği’nin (MSI) anahtar kasasında izin gerektirip gerektirmediğini denetleyin. Azure’dan döndürülen hata bildirimi, kök neden olarak anahtar kasasında izinler gerektiren MSI’yi doğru şekilde göstermeyebilir. Gerekli izinlerin şunlar olduğunu unutmayın: get, wrapKey ve unwrapKey. Önkoşullar’daki 4. adıma bakın.

Süresi dolan anahtarı düzeltin

Otomatik döndürme işlevini kullanmıyorsanız ve Müşteri Tarafından Yönetilen Anahtar’ın anahtar kasasında süresi dolduysa, anahtarın sona erme tarihini değiştirebilirsiniz.

Anahtar kasası erişimini geri yükleme

Anahtar kasasına özel bulut erişimi sağlamak için Yönetilen Sistem Kimliği’nin (MSI) kullanıldığından emin olun.

MSI’ın Silinmesi

Özel bulutla ilişkili Yönetilen Sistem Kimliği’ni (MSI) yanlışlıkla silerseniz, CMK’yi devre dışı bırakmanız ve ardından CMK’yi baştan etkinleştirme adımlarını izlemeniz gerekir.