Bulut için Microsoft Defender, Azure VMware Çözümünüz ve şirket içi sanal makineleriniz (VM) genelinde gelişmiş tehdit koruması sağlar. Azure VMware Çözümü VM’lerin güvenlik açığını değerlendirir ve gerektiğinde uyarılar verir. Bu güvenlik uyarıları çözüm için Azure İzleyici’ye iletilebilir. Bulut için Microsoft Defender’da güvenlik ilkeleri tanımlayabilirsiniz. Daha fazla bilgi için bkz: Güvenlik ilkeleriyle çalışma.

Bulut için Microsoft Defender, aşağıdakiler de dahil olmak üzere birçok özellik sunar:

- Dosya bütünlüğü izleme

- Dosyasız saldırı algılama

- İşletim sistemi yama değerlendirmesi

- Güvenlik yanlış yapılandırmaları değerlendirmesi

- Uç nokta koruma değerlendirmesi

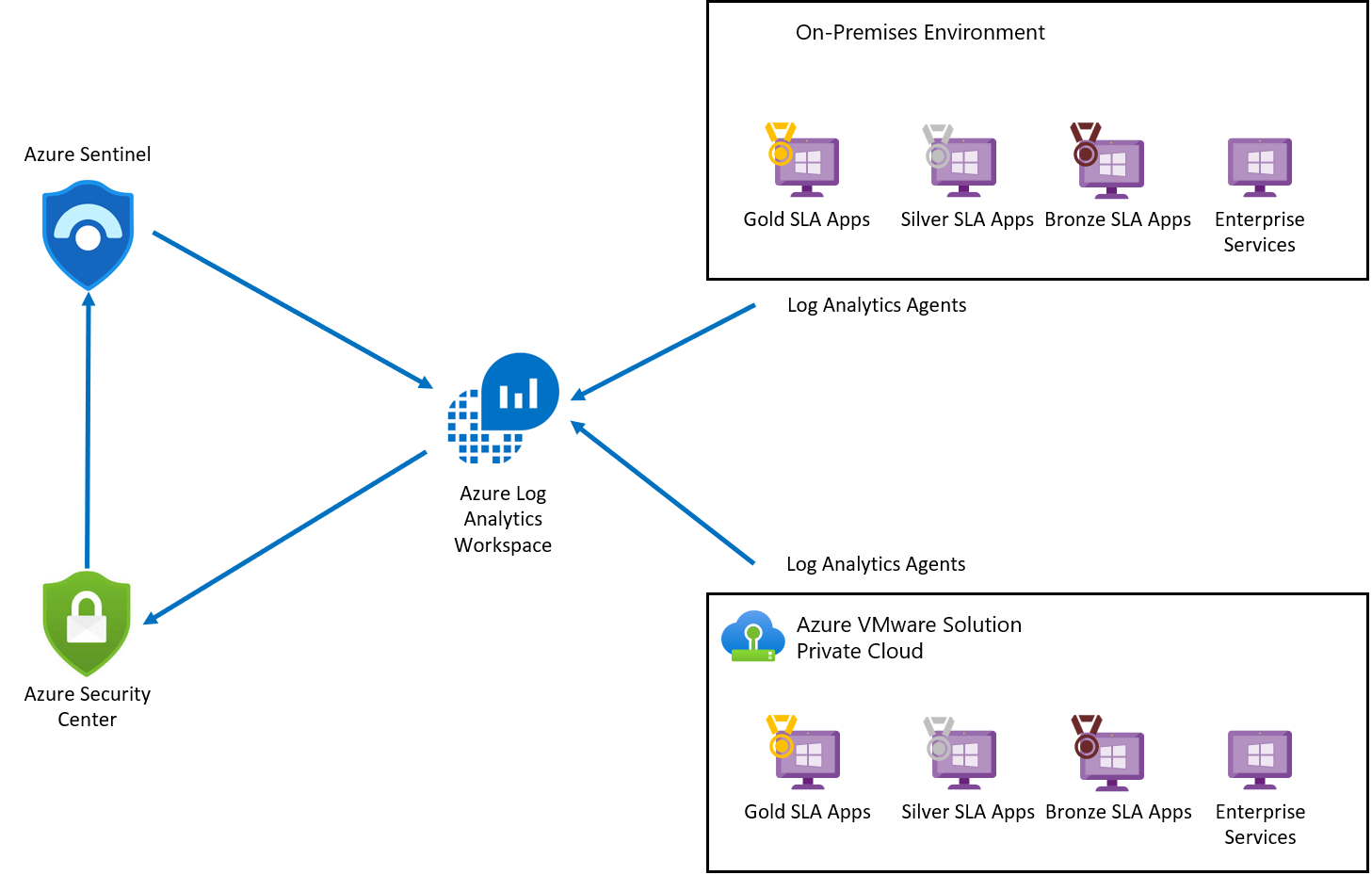

Diyagramda, Azure VMware Çözümü VM’ler için tümleşik güvenliğin tümleşik izleme mimarisi gösterilmektedir.

Log Analytics aracısı Azure’dan, Azure VMware Çözümü ve şirket içi VM’lerden günlük verilerini toplar. Günlük verileri Azure İzleyici Günlüklerine gönderilir ve Log Analytics Çalışma Alanında depolanır. Her çalışma alanının verileri depolamak için kendi veri deposu ve yapılandırması vardır. Günlükler toplandıktan sonra Bulut için Microsoft Defender, Azure VMware Çözümü VM’lerin güvenlik açığı durumunu değerlendirir ve kritik güvenlik açıkları için uyarı verir. Değerlendirildikten sonra Bulut için Microsoft Defender, bir olay oluşturmak ve diğer tehditlerle eşlemek için güvenlik açığı durumunu Microsoft Sentinel’e iletir. Bulut için Microsoft Defender, Bulut Bağlayıcısı için Microsoft Defender kullanılarak Microsoft Sentinel’e bağlanır.

Önkoşullar

- Bulut için Defender’ın iyileştirilmiş kullanımını planlayın.

- Bulut için Defender’da desteklenen platformları gözden geçirin.

- Çeşitli kaynaklardan veri toplamak için bir Log Analytics çalışma alanı oluşturun.

- Aboneliğinizde Bulut için Microsoft Defender’ı etkinleştirin.

Not

Bulut için Microsoft Defender, dağıtım gerektirmeyen önceden yapılandırılmış bir araçtır, ancak etkinleştirmeniz gerekir.

Bulut için Defender’a Azure VMware Çözümü VM’leri ekleme

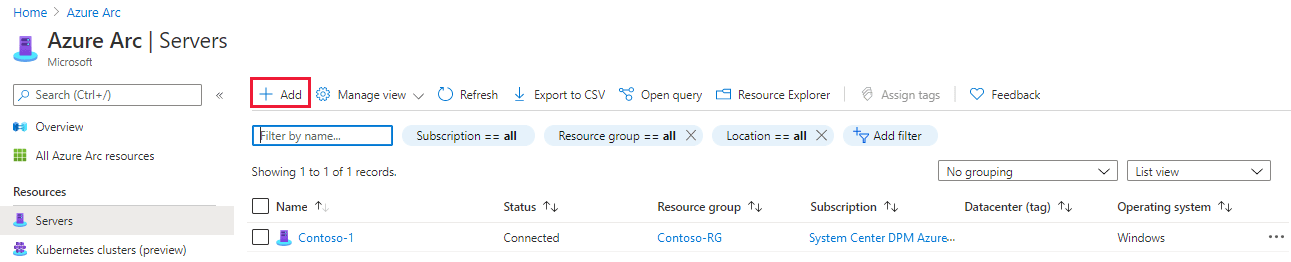

- Azure portal Azure Arc’ta arama yapın ve seçin.

- Kaynaklar’ın altında Sunucular’ı ve ardından +Ekle’yi seçin.

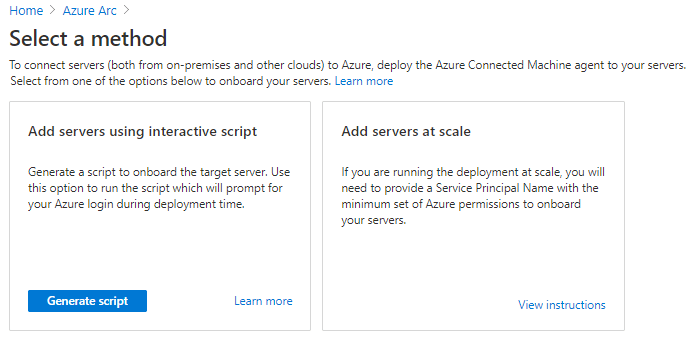

- Komut dosyası oluştur’u seçin.

- Önkoşullar sekmesinde İleri’yi seçin.

- Kaynak ayrıntıları sekmesinde aşağıdaki ayrıntıları doldurun ve İleri’yi seçin. Etiketler:

- Abonelik

- Kaynak grubu

- Bölge

- İşletim Sistemi

- Proxy Sunucusu ayrıntıları

- Etiketler sekmesinde İleri’yi seçin.

- Betiği indir ve çalıştır sekmesinde İndir’i seçin.

- İşletim sisteminizi belirtin ve betiği Azure VMware Çözümü VM’nizde çalıştırın.

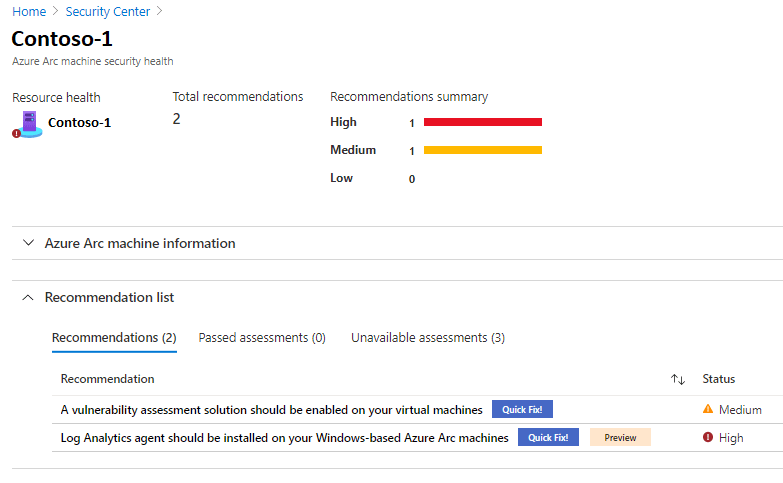

Önerileri ve başarılı değerlendirmeleri görüntüleme

Öneriler ve değerlendirmeler, kaynağınızın güvenlik durumu ayrıntılarını sağlar.

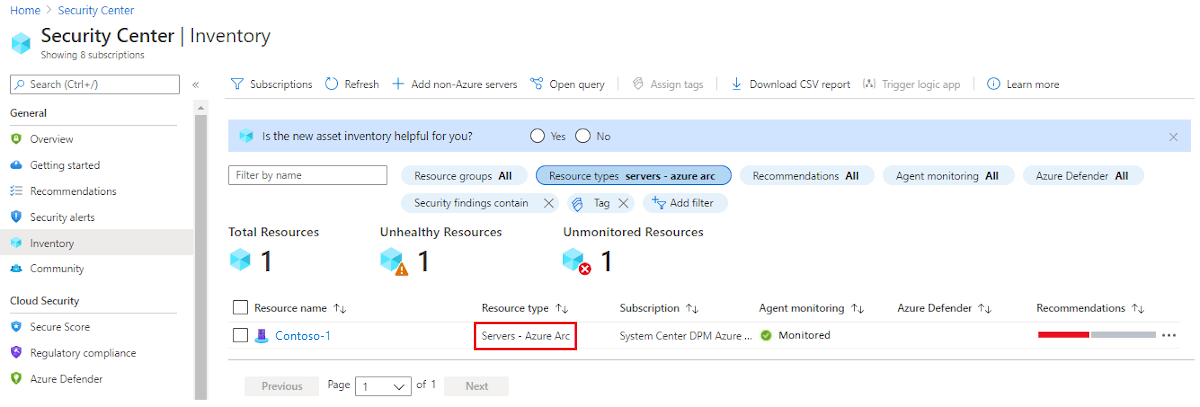

- Bulut için Microsoft Defender’da sol bölmeden Envanter’i seçin.

- Kaynak türü için Sunucular – Azure Arc’ı seçin.

- Kaynağınızın adını seçin. Kaynağınızın güvenlik durumu ayrıntılarını gösteren bir sayfa açılır.

- Öneri listesi’nin altında, bu ayrıntıları görüntülemek için Öneriler, Başarılı değerlendirmeler ve Kullanılamayan değerlendirmeler sekmelerini seçin.

Microsoft Sentinel çalışma alanı dağıtma

Microsoft Sentinel, bir ortamda güvenlik analizi, uyarı algılama ve otomatik tehdit yanıtı sağlar. Log Analytics çalışma alanının üzerine inşa edilmiş, buluta özel bir güvenlik bilgileri olay yönetimi (SIEM) çözümüdür.

Microsoft Sentinel Log Analytics çalışma alanının üzerine kurulduğundan, yalnızca kullanmak istediğiniz çalışma alanını seçmeniz gerekir.

- Azure portal Microsoft Sentinel’i arayın ve seçin.

- Microsoft Sentinel çalışma alanları sayfasında +Ekle’yi seçin.

- Log Analytics çalışma alanını seçin ve Ekle’yi seçin.

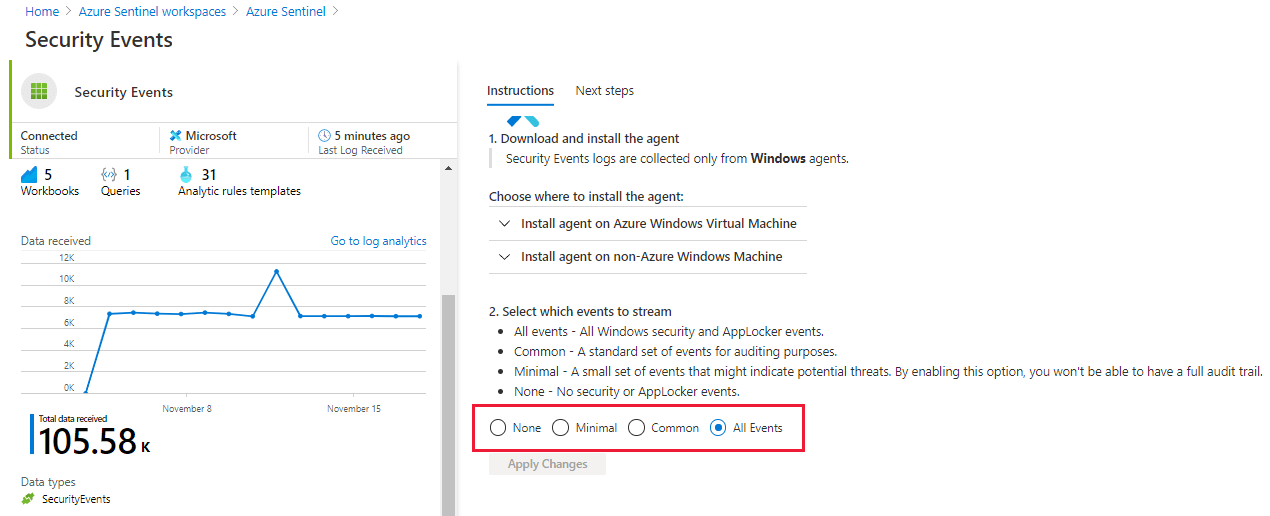

Güvenlik olayları için veri toplayıcıyı etkinleştirme

- Microsoft Sentinel çalışma alanları sayfasında yapılandırılan çalışma alanını seçin.

- Yapılandırma’nın altında Veri bağlayıcıları’nı seçin.

- Bağlayıcı Adı sütununun altında listeden Güvenlik Olayları’nı ve ardından Bağlayıcı sayfasını aç’ı seçin.

- Bağlayıcı sayfasında, akışla aktarmak istediğiniz olayları seçin ve ardından Değişiklikleri Uygula’yı seçin.

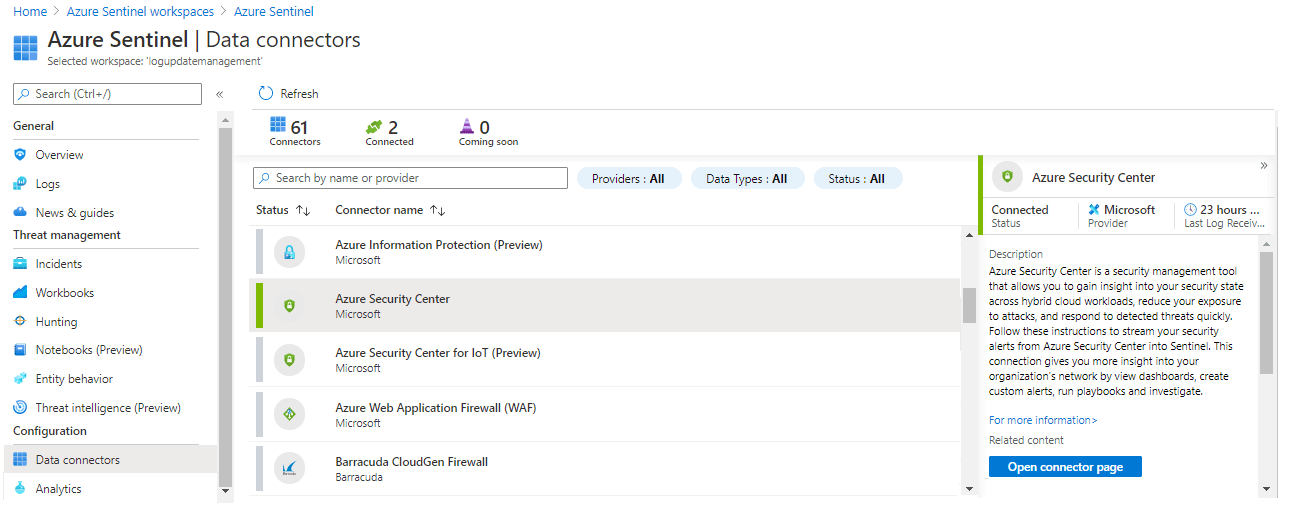

Microsoft Sentinel’i Bulut için Microsoft Defender ile bağlama

- Microsoft Sentinel çalışma alanı sayfasında yapılandırılan çalışma alanını seçin.

- Yapılandırma’nın altında Veri bağlayıcıları’nı seçin.

- Listeden Bulut için Microsoft Defender’ı ve ardından Bağlayıcı sayfasını aç’ı seçin.

- Bulut için Microsoft Defender’ı Microsoft Sentinel’e bağlamak için Bağlan’ı seçin.

- Bulut için Microsoft Defender için bir olay oluşturmak üzere Olay oluştur’u etkinleştirin.

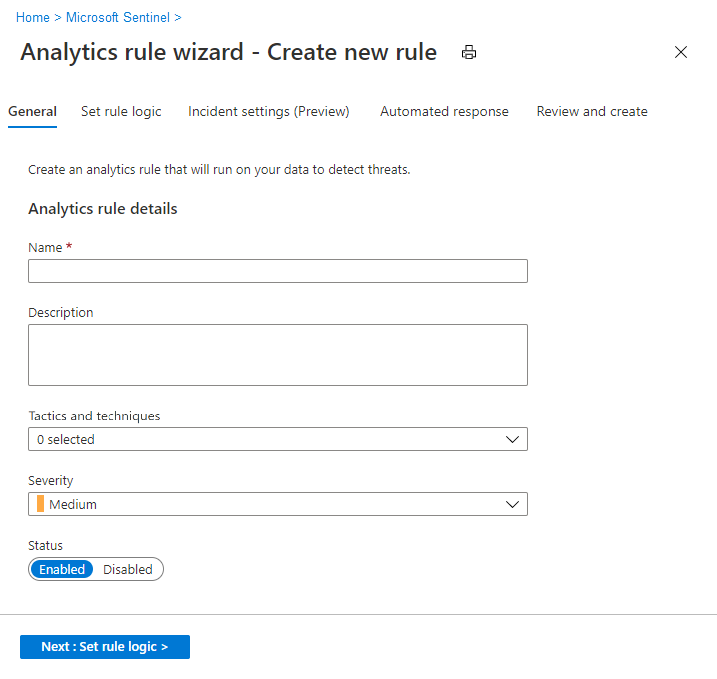

Güvenlik tehditlerini tanımlamak için kurallar oluşturma

Veri kaynaklarını Microsoft Sentinel’e bağladıktan sonra, algılanan tehditler için uyarılar oluşturmak üzere kurallar oluşturabilirsiniz. Aşağıdaki örnekte, Windows sunucusunda yanlış parolayla oturum açma girişimleri için bir kural oluşturuyoruz.

- Microsoft Sentinel’e genel bakış sayfasında, Yapılandırmalar’ın altında Analiz’i seçin.

- Yapılandırmalar’ın altında Analizler’i seçin.

- +Oluştur’u seçin ve açılan listede Zamanlanmış sorgu kuralı’nı seçin.

- Genel sekmesinde gerekli bilgileri girin ve İleri: Kural mantığını ayarla’yı seçin.

- Ad

- Tarif

- Taktik

- Şiddet

- Durum

- Kural mantığını ayarla sekmesinde gerekli bilgileri girin ve İleri’yi seçin.

- Kural sorgusu (burada örnek sorgumuz gösterilmektedir)

Kopya etmek

SecurityEvent

|where Activity startswith ‘4625’

|summarize count () by IpAddress,Computer

|where count_ > 3

-

- Objeleri eşleme

- Sorgu zamanlama

- Uyarı eşiği

- Olay gruplandırma

- Bastırma

- Olay ayarları sekmesinde Bu analiz kuralı tarafından tetiklenen uyarılardan olay oluştur’u etkinleştirin ve İleri: Otomatik yanıt’ı seçin.

- İleri: Gözden Geçir’i seçin.

- Gözden geçir ve oluştur sekmesinde bilgileri gözden geçirin ve Oluştur’u seçin.

Bahşiş

Windows sunucusunda oturum açmaya yönelik üçüncü başarısız girişimden sonra, oluşturulan kural her başarısız girişim için bir olayı tetikler.

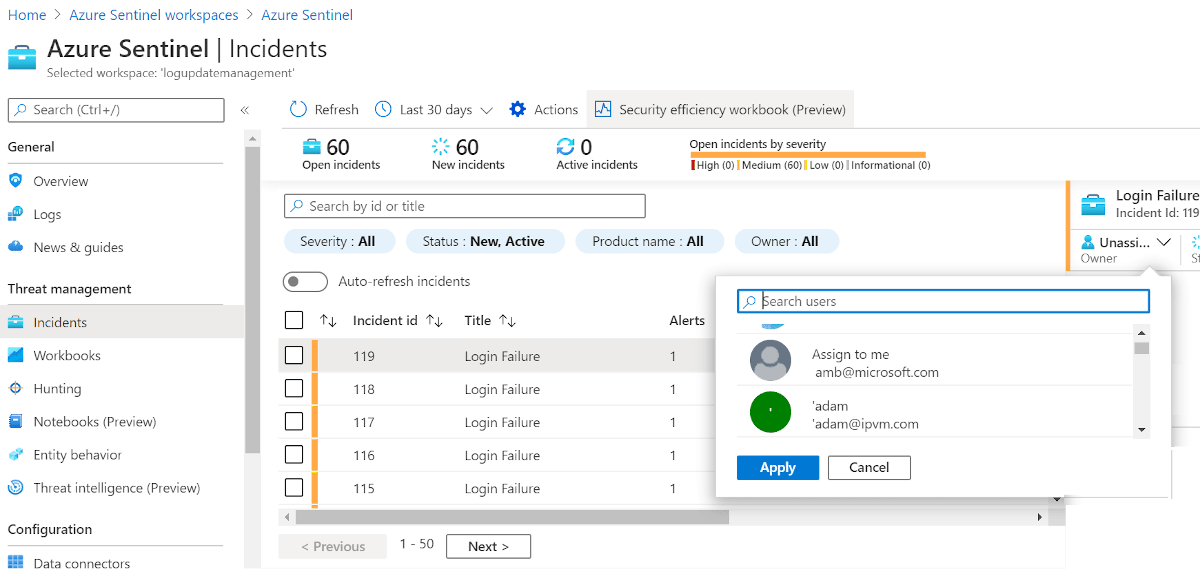

Uyarıları görüntüleme

Microsoft Sentinel ile oluşturulan olayları görüntüleyebilirsiniz. Ayrıca olayları atayabilir ve çözümlendikten sonra Microsoft Sentinel içinden kapatabilirsiniz.

- Microsoft Sentinel’e genel bakış sayfasına gidin.

- Tehdit Yönetimi’nin altında Olaylar’ı seçin.

- Bir olay seçin ve ardından çözüm için bir ekibe atayın.

Bahşiş

Sorunu çözdükten sonra kapatabilirsiniz.

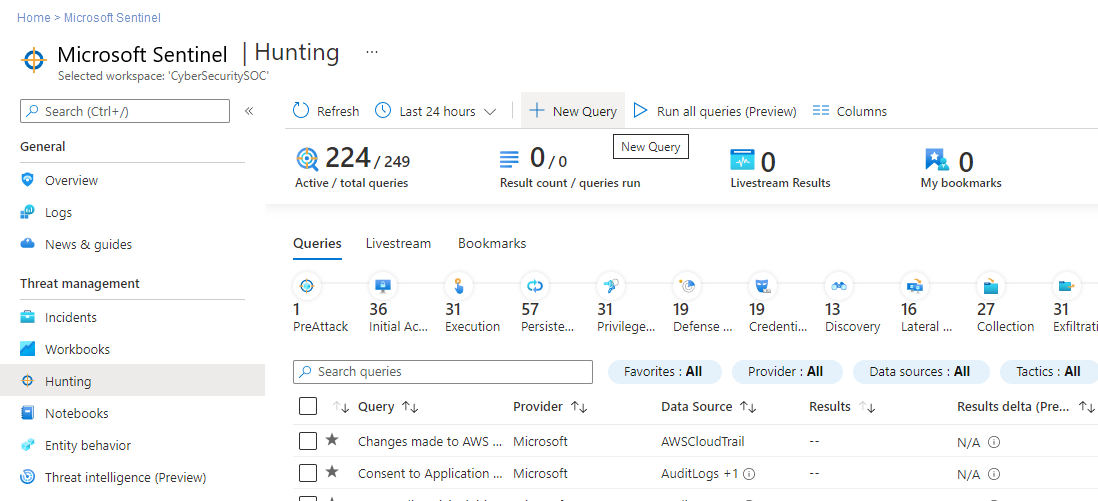

Sorgularla güvenlik tehditlerini avlayın

Ortamınızdaki tehditleri tanımlamak için sorgular oluşturabilir veya Microsoft Sentinel’de önceden tanımlanmış sorguyu kullanabilirsiniz. Aşağıdaki adımlar önceden tanımlanmış bir sorgu çalıştırır.

- Microsoft Sentinel’e genel bakış sayfasında, Tehdit yönetimi’nin altında Tehdit Avcılığı’nı seçin. Önceden tanımlanmış sorguların bir listesi görüntülenir.

Bahşiş

Yeni Sorgu’yu seçerek de yeni bir sorgu oluşturabilirsiniz.

- Bir sorgu seçin ve ardından Sorguyu Çalıştır’ı seçin.

- Sonuçları kontrol etmek için Sonuçları Görüntüle’yi seçin.