Tüm sektörlerdeki müşterilerimiz, sürekli büyüyen iş yüklerinin iş sürekliliğini ve uyarlanabilirliğini sağlamak için yüksek oranda kullanılabilir ve esnek bulut çerçevelerine kritik bir ihtiyaç duymaktadır. Müşterilerin Microsoft Azure’da (giden bağlantı için) dayanıklı ve güvenilir altyapılar elde edebilmesinin bir yolu, dağıtımlarını bir bölgedeki kullanılabilirlik alanları arasında ayarlamaktır.

Müşterilerin Azure altyapılarından giden internete bağlanması gerektiğinde, Ağ Adresi Çevirisi (NAT) ağ geçidi en iyi yoldur. NAT ağ geçidi, aynı sanal ağdaki alt ağlara yapılandırılmış bölgesel bir kaynaktır, yani giden bağlantıya izin vermek için tek tek bölgelere dağıtılabilir. Öte yandan, alt ağlar ve sanal ağlar, tek tek bölgelerle sınırlı olmayan bölgesel yapılardır. Alt ağlar, birden çok kullanılabilirlik alanına yayılan sanal makine örnekleri veya ölçek kümeleri içerebilir.

NAT ağ geçidi, birden çok erişilebilirlik alanı arasında geçiş yapamasa bile, giden giden internete bağlanmak için son derece esnek ve güvenilir bir yol sağlar. Bunun nedeni, sanal makine gibi tek bir işlem örneğine dayanmamasıdır. Bunun yerine, NAT ağ geçidi, yerleşik yedeklilik ile tam olarak yönetilen ve dağıtılmış bir hizmet olarak çalışmak için yazılım tanımlı ağdan yararlanır. Bu yerleşik yedeklilik, müşterilerin Azure altyapılarında tek tek NAT ağ geçidi kaynak kesintileri veya kapalı kalma süreleri yaşama olasılığının düşük olduğu anlamına gelir.

Kullanılabilirlik ve güvenlik gereksinimlerinizi karşılayacak en iyi giden yapılandırmaya sahip olduğunuzdan emin olmanın yanı sıra bölgesel kesintilere karşı koruma sağlamak için NAT ağ geçidi ile Azure’da bölgeye dayanıklı kurulumların nasıl oluşturulacağına bakalım.

NAT ağ geçidi ile bölgeye dayanıklı giden bağlantı senaryolarıZone resilient outbound connection scenarios with NAT gateway

Müşteri kurulumu

Yaklaşan bir Black Friday etkinliğine hazırlanan bir perakendeci olduğunuzu varsayalım. Perakende web sitenize gelen trafiğin satış gününde önemli ölçüde artacağını tahmin ediyorsunuz. İşlem kaynaklarınızın artan trafik taleplerini karşılamak üzere ölçeği otomatik olarak genişletebilmesi için bir sanal makine ölçek kümesi (VMSS) dağıtmaya karar verirsiniz. Ölçeklenebilirlik, bu etkinliğe hazırlanırken sahip olduğunuz tek gereksinim değil, aynı zamanda esneklik ve güvenliktir. Trafik akışını etkileyebilecek olası bölgesel kesintilere karşı koruma sağladığınızdan emin olmak için bu VMSS’yi birden çok kullanılabilirlik alanına dağıtmaya karar verirsiniz. VMSS’yi birden çok kullanılabilirlik alanında kullanmanın yanı sıra, tüm giden trafik akışını ölçeklenebilir, güvenli ve güvenilir bir şekilde işlemek için NAT ağ geçidini kullanmayı planlıyorsunuz.

NAT ağ geçidinizi VMSS’nizle birden çok kullanılabilirlik alanında nasıl ayarlamanız gerekir? Hangi kurulumların çalışıp çalışmayacağı ile birlikte birkaç farklı yapılandırmaya bir göz atalım.

Senaryo 1: Bölgeye yayılan VMSS ile tek bir bölgesel NAT ağ geçidi ayarlamaScenario <>: Set up a single zonal NAT gateway with your zone-spaning VMSS

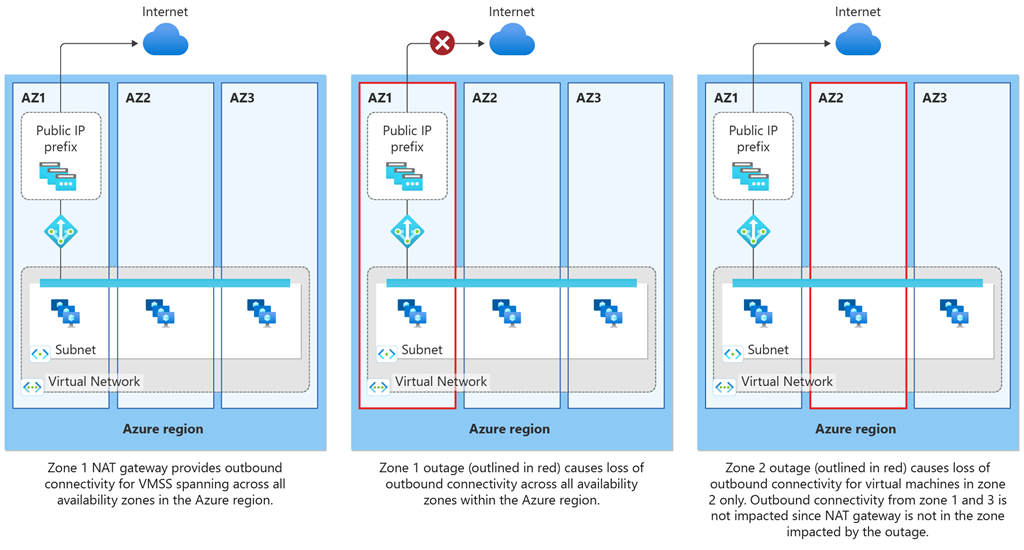

İlk olarak, kullanılabilirlik alanı 1’e ve VMSS’nize aynı alt ağ içindeki üç kullanılabilirlik alanının tümünde tek bir NAT ağ geçidi kaynağı dağıtmaya karar verirsiniz. Daha sonra NAT ağ geçidinizi bu tek alt ağa ve giden bağlantı için bitişik 28 genel IP adresi kümesi sağlayan /16 genel IP önekine yapılandırırsınız. Bu kurulum sizi olası bölge kesintilerine karşı koruyor mu? Hayır.

Şekil 1: Bölgeye yayılan bir sanal makine kümesine yapılandırılmış tek bir bölgesel NAT ağ geçidi, en iyi bölge dayanıklılığını sağlamaz. NAT ağ geçidi, bölge 1 dışına dağıtılır ve Azure bölgesinin üç kullanılabilirlik alanının tümüne yayılan bir VMSS içeren bir alt ağa yapılandırılır. Kullanılabilirlik alanı 1 azalırsa üç bölgedeki giden bağlantı da azalır.

İşte nedeni:

- Aşağı inen bölge aynı zamanda NAT ağ geçidinin dağıtıldığı bölgeyse, tüm bölgelerdeki sanal makinelerden gelen tüm giden trafik engellenir.

- Aşağı inen bölge, NAT ağ geçidinin dağıtıldığı bölgeden farklıysa, diğer bölgelerden giden trafik oluşmaya devam eder ve yalnızca aşağı inen bölgedeki sanal makineler etkilenir.

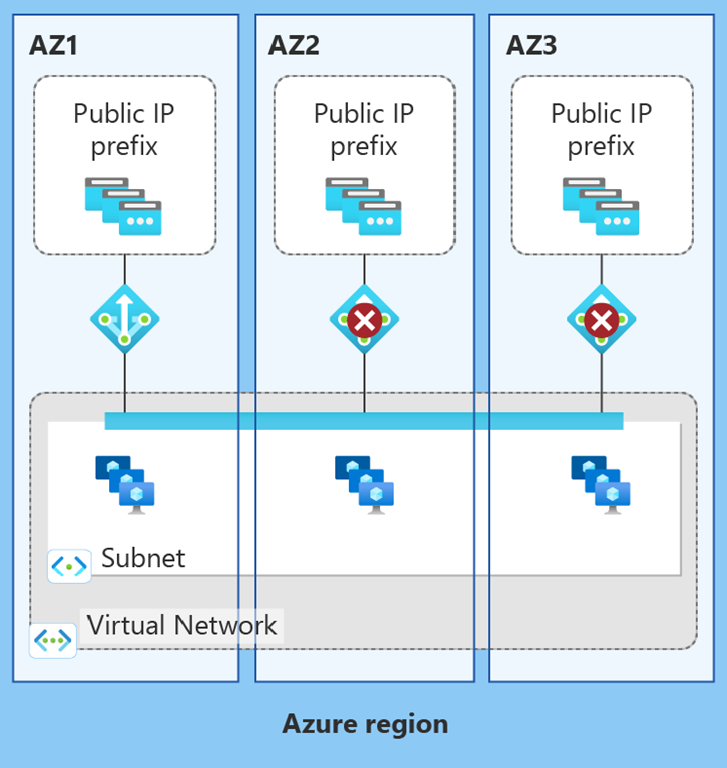

Senaryo 2: Tek bir alt ağa birden çok NAT ağ geçidi ekleme

Önceki yapılandırma en yüksek dayanıklılık derecesini sağlamayacağından, bunun yerine her kullanılabilirlik alanında bir tane olmak üzere 3 NAT ağ geçidi kaynağı dağıtmaya ve bunları VMSS’yi içeren alt ağa eklemeye karar verirsiniz. Bu kurulum işe yarayacak mı? Ne yazık ki, hayır.

Şekil 2: Birden çok NAT ağ geçidi, tasarım gereği tek bir alt ağa bağlanamaz.

İşte nedeni:

Bir alt ağa bağlı birden fazla NAT ağ geçidi olamaz ve tek bir alt ağda birden çok NAT ağ geçidi ayarlamak mümkün değildir. NAT ağ geçidi bir alt ağa yapılandırıldığında, NAT ağ geçidi İnternet’e ulaşmadan önce ağ trafiği için varsayılan sonraki atlama türü olur. Sonuç olarak, bir alt ağdaki sanal makineler, İnternet’e çıkmadan önce NAT ağ geçidinin genel IP adreslerine NAT kaynağı sağlar. Aynı alt ağa birden fazla NAT ağ geçidi eklenecekse, alt ağ giden trafiği göndermek için hangi NAT ağ geçidini kullanacağını bilemez.

Senaryo 3: En iyi bölge dayanıklılığı için bölgesel olarak yapılandırılmış VMSS ile bölgesel NAT ağ geçitleri dağıtma

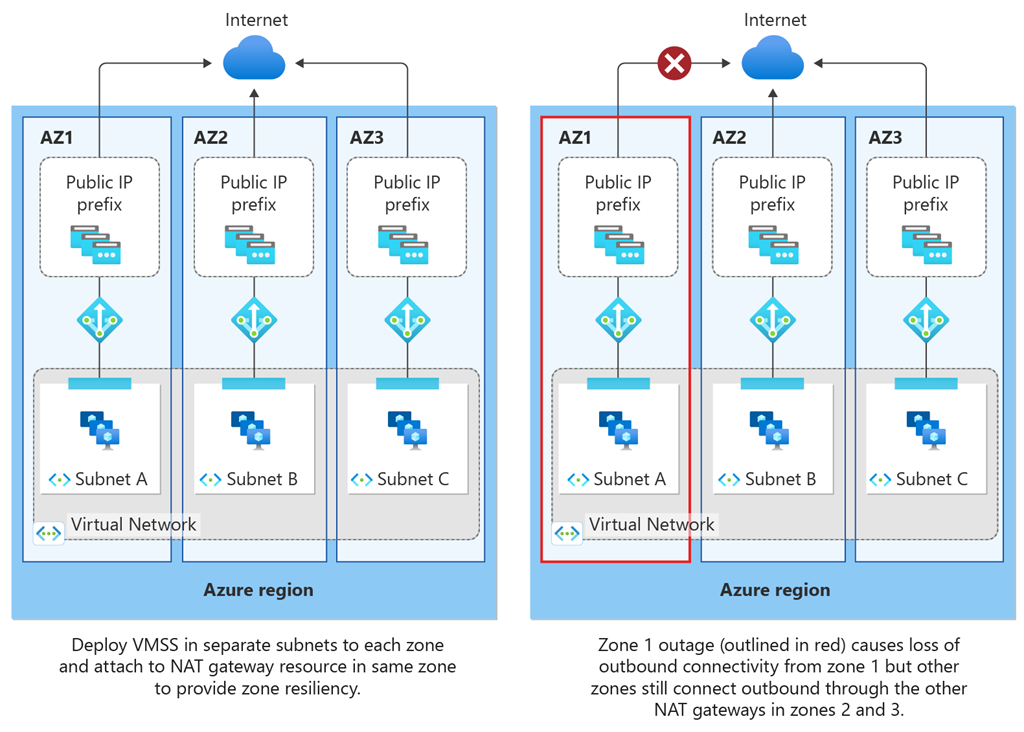

Güvenli, esnek ve ölçeklenebilir bir giden kurulum oluşturmak için en uygun çözüm nedir? Çözüm, her kullanılabilirlik alanında bir VMSS dağıtmak, her birini kendi ilgili alt ağlarına yapılandırmak ve ardından her alt ağı bölgesel bir NAT ağ geçidi kaynağına eklemektir.

Şekil 3: Bölgesel VMSS için tek tek alt ağlara yapılandırılan bölgesel NAT ağ geçitleri, giden bağlantı için en iyi bölge dayanıklılığını sağlar.

VMSS’nin bölgeleriyle eşleşecek şekilde bölgesel NAT ağ geçitlerinin dağıtılması, bölgesel kesintilere karşı en büyük korumayı sağlar. Kullanılabilirlik alanlarından biri kapanırsa, diğer iki bölge diğer iki bölgesel NAT ağ geçidi kaynağından giden trafiğin dışına çıkmaya devam edebilir.

NAT ağ geçidi ile bölgeye dayanıklı senaryoların özeti

| Senaryo | Tarif | Derecelendirme |

| Senaryo 1 | VMSS’nizle birden çok kullanılabilirlik alanına yayılan, ancak tek bir alt ağla sınırlı tek bir bölgesel NAT ağ geçidi ayarlayın. | Önerilmez: NAT ağ geçidinin bulunduğu bölge düşerse, ölçek kümesindeki tüm VM’ler için giden bağlantı azalır. |

| Senaryo 2 | Bölgeye yayılan sanal makineler içeren bir alt ağa birden çok bölgesel NAT ağ geçidi ekleyin. | Mümkün değil: birden çok NAT ağ geçidi tasarım gereği tek bir alt ağla ilişkilendirilemez. |

| Senaryo 3 | Bölgesel olarak yapılandırılmış VMSS ile alt ağları ayırmak için bölgesel NAT ağ geçitleri dağıtın. | Bölge esnekliği sağlamak ve kesintilere karşı koruma sağlamak için en uygun yapılandırma. |

NAT ağ geçidi ve kullanılabilirlik alanları hakkında SSS

- “Bölge yok” NAT ağ geçidine sahip olmak ne anlama gelir?

- “Bölge yok”, bir NAT ağ geçidi kaynağı dağıtırken seçilen varsayılan kullanılabilirlik alanıdır. Bölge olmaması, Azure’un NAT ağ geçidi kaynağını sizin için bir bölgeye yerleştirdiği, ancak özel olarak hangi bölgeye yerleştirildiğini göremediğiniz anlamına gelir. NAT ağ geçidi kaynağınızın hangi bölgede bulunduğunu bilmek için NAT ağ geçidinizi belirli bölgelere dağıtmanız önerilir. NAT ağ geçidi dağıtıldıktan sonra kullanılabilirlik alanı ataması değiştirilemez.

- Sanal makinelerde Load Balancer veya örnek düzeyinde genel IP’lerim (IL PIP’ler) varsa ve aynı sanal ağda dağıtılan NAT ağ geçidi varsa ve NAT ağ geçidi ya da bir kullanılabilirlik alanı düşerse, Azure tüm giden trafik için Load Balancer veya IL PIP’leri kullanmaya geri döner mi?

- Azure, NAT ağ geçidi bir alt ağa yapılandırıldığında giden trafiği işlemek için Load Balancer veya IL PIP’leri kullanmaya yük devretmez. NAT ağ geçidi bir alt ağa bağlandıktan sonra, kaynak sanal makinedeki kullanıcı tanımlı yol (UDR), NAT ağ geçidi kapansa bile sanal makine tarafından başlatılan paketleri her zaman NAT ağ geçidine yönlendirir.