DDoS tehditleri son zamanlarda sıklıkta önemli bir artış gördü ve Microsoft geçen yıl çok sayıda büyük ölçekli DDoS saldırısını durdurdu. Bu kılavuz, Microsoft’un platform düzeyinde sağladığı bilgilere genel bir bakış, son azaltıcı etkenler hakkında bilgi ve en iyi yöntemler hakkında bilgi sağlar.

Microsoft DDoS platformu

- Microsoft, TCP SYN, yeni bağlantılar ve UDP/ICMP/TCP taşmalarını içeren katman üç (L3) ve katman dört (L4) DDoS saldırılarına karşı sağlam koruma sağlar.

- Microsoft DDoS Protection, Azure’un genel dağıtım ölçeğini kullanır, doğası gereği dağıtılır ve 60Tbps genel saldırı azaltma kapasitesi sunar.

- Tüm Microsoft hizmetleri (Microsoft365, Azure ve Xbox dahil) platform düzeyi DDoS koruması tarafından korunur. Microsoft’un bulut hizmetleri, uygulama düzeyi DDoS saldırılarına karşı korunmaya yardımcı olan yüksek yükleri desteklemek için kasıtlı olarak oluşturulmuştır.

- Tüm Azure genel uç nokta VIP’leri (Sanal IP Adresi) platform güvenli eşiklerinde korunur. Koruma, internetten gelen, internete giden ve bölgeden bölgeye gelen trafik akışlarına kadar uzanır.

- Microsoft, DDoS saldırılarına karşı korumak için SYN tanımlama bilgileri, hız sınırlama ve bağlantı sınırları gibi standart algılama ve azaltma tekniklerini kullanır. Otomatik korumaları desteklemek için, iş yükü arası DDoS olay müdahale ekibi ekiplerdeki rolleri ve sorumlulukları, yükseltme ölçütlerini ve etkilenen ekipler arasında olay işleme protokollerini tanımlar.

- Microsoft ayrıca DDoS savunmasına proaktif bir yaklaşım alır. Botnet’ler, saldırıları güçlendirmek ve anonimliği korumak için DDoS saldırıları yürütmek için yaygın bir komut ve kontrol kaynağıdır. Microsoft Dijital Suçlar Birimi (DCU), botnet’lerin ölçeğini ve etkisini azaltmak için kötü amaçlı yazılım dağıtım ve iletişim altyapısını belirlemeye, araştırmaya ve bozmaya odaklanır.

Son olaylar1

Microsoft’ta, siber ortamdaki gelişen zorluklara rağmen, Azure DDoS Protection ekibi hem Azure’da hem de tarih boyunca şimdiye kadarki en büyük DDoS saldırılarından bazılarını başarıyla azaltabildi.

- Geçen Ekim 2021’de Microsoft, Azure’da saniyede 2,4 terabit (Tbps) DDoS saldırısı olduğunu ve bunu başarıyla azalttığımızı bildirdi. O zamandan beri, üç büyük saldırıyı hafiflettik.

- Kasım 2021’de Microsoft, Asya’daki bir Azure müşterisini hedef alan 3,47 Tbps aktarım hızına ve saniyede 340 milyon paket (pps) paket hızına sahip bir DDoS saldırısını azalttı. Şubat 2022 itibariyle, bunun tarihte bildirilen en büyük saldırı olduğuna inanılıyor. Yaklaşık 10.000 kaynaktan ve ABD, Çin, Güney Kore, Rusya, Tayland, Hindistan, Vietnam, İran, Endonezya ve Tayvan dahil olmak üzere dünyanın birçok ülkesinden kaynaklanan dağıtılmış bir saldırıydı.

Azure’daki uygulamalarınızı üç adımda DDoS saldırılarına karşı koruyun:

Müşteriler, Azure DDoS Koruma Standardı’na eklenerek Azure iş yüklerini koruyabilir. Web iş yükleri için, kapsamlı L3-L7 koruması için DDoS Koruma Standardı ile birlikte web uygulaması güvenlik duvarının kullanılması önerilir.

1. Azure uygulamalarınız için riskleri değerlendirin. Henüz yapmadıysanız, DDoS saldırısından kaynaklanan riskinizin kapsamını anlamanın zamanı geldi.

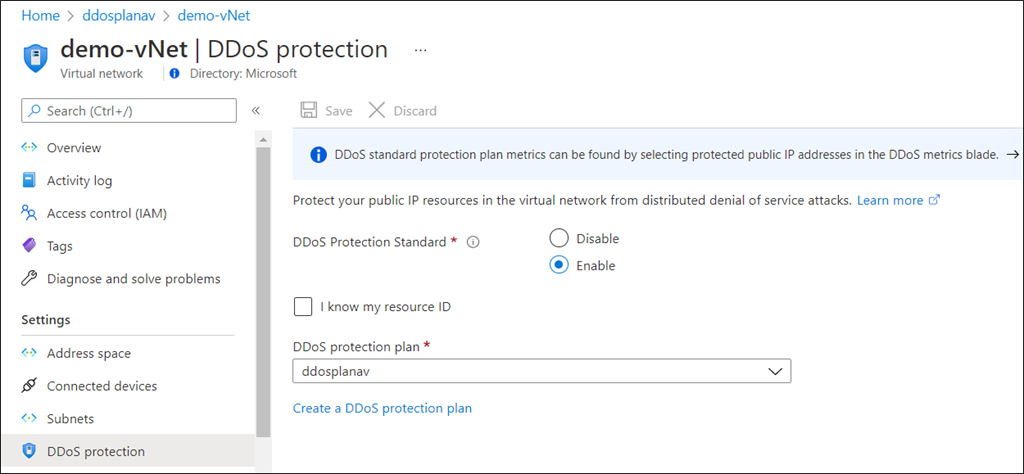

A. Genel internet üzerinden sunulan uygulamalara sahip sanal ağlar varsa, bu sanal ağlarda DDoS Koruması’nı etkinleştirmenizi öneririz. DDoS saldırılarına karşı koruma gerektiren bir sanal ağdaki kaynaklar Azure Uygulama Ağ Geçidi ve Azure Web Uygulaması Güvenlik Duvarı (WAF), Azure Yük Dengeleyici, sanal makineler, Bastion, Kubernetes ve Azure Güvenlik Duvarı’dır. Sanal ağlardaki kaynakları DDoS saldırılarına karşı korumak için başvuru mimarileri hakkında daha fazla ayrıntı almak için “DDoS Koruması başvuru mimarilerini” gözden geçirin.

2. Varsayımlarınızı doğrulayın. Planlama ve hazırlık, bir sistemin DDoS saldırısı sırasında nasıl performans göstereceğini anlamak için çok önemlidir. DDoS saldırılarına karşı savunmak için proaktif olmalı ve bir saldırının gerçekleşmesini beklememeli ve sonra harekete geçmelisiniz.

A. Bir uygulamanın normal davranışını anlamanız ve uygulama bir DDoS saldırısı sırasında beklendiği gibi davranmazsa harekete geçmeye hazırlanmanız önemlidir. İstemci davranışını taklit eden ve ilgili anormallikler algılandığında sizi bilgilendiren iş açısından kritik uygulamalarınız için yapılandırılmış monitörler bulun. Uygulamanızın durumu hakkında bilgi edinmek için izleme ve tanılama en iyi uygulamalarına bakın.

b. Azure Application Insights, birden çok platformdaki web geliştiricileri için genişletilebilir bir uygulama performans yönetimi (APM) hizmetidir. Canlı web uygulamanızı izlemek için Application Insights’ı kullanın. Performans anormalliklerini otomatik olarak algılar. Sorunları tanılamanıza ve kullanıcıların uygulamanızla ne yaptığını anlamanıza yardımcı olacak analiz araçları içerir. Performansı ve kullanılabilirliği sürekli olarak artırmanıza yardımcı olmak için tasarlanmıştır.

c. Son olarak, DDoS saldırısını simüle etmek için uygulamalarınıza karşı trafik oluşturarak hizmetlerinizin bir saldırıya nasıl yanıt vereceği hakkındaki varsayımlarınızı sınayın. Gerçek bir saldırının gerçekleşmesini beklemeyin! Azure DDoS Protection müşterilerinin Azure genel uç noktalarına karşı DDoS test trafiğini simüle etmelerini sağlayan bir self servis trafik oluşturucu (BreakingPoint Cloud) sağlamak için bir Keysight şirketi olan Ixia ile iş birliği yaptık.

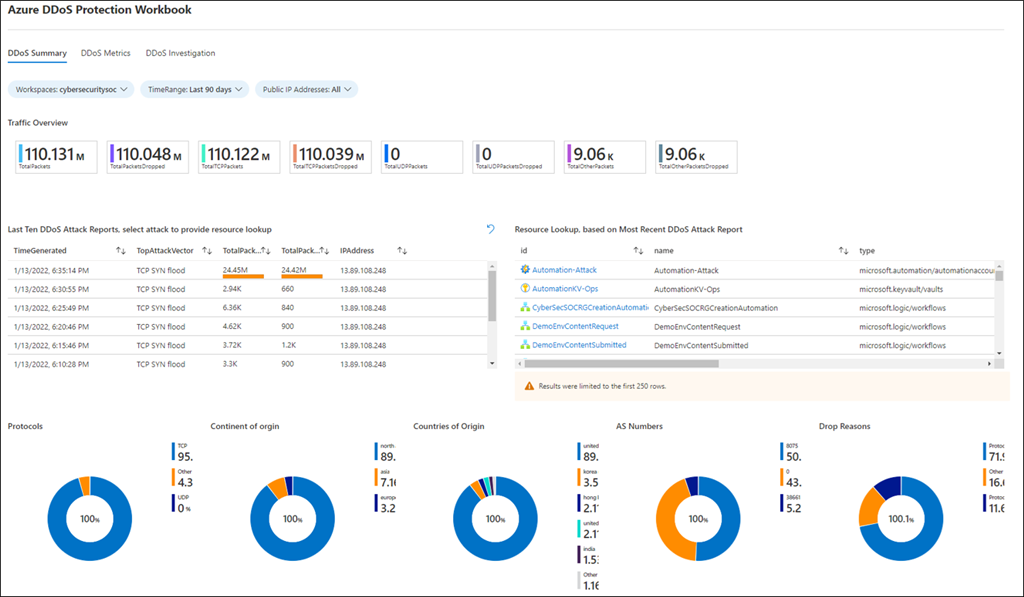

3. Uyarıları ve saldırı analizlerini yapılandırın. Azure DDoS Koruması, herhangi bir kullanıcı müdahalesi olmadan DDoS saldırılarını tanımlar ve azaltır.

A. Korumalı bir genel IP için etkin bir azaltma olduğunda bildirim almak için, DDoS saldırısı altındaki ölçümde bir uyarı yapılandırmanızı öneririz.

b. Saldırının ölçeğini, bırakılan trafiği ve diğer ayrıntıları anlamak için saldırı analizlerini de yapılandırmanız gerekir.

İzlenecek en iyi uygulamalar

- Yeterli hizmet kapasitesi sağlayın ve DDoS saldırısının ilk patlamasını absorbe etmek için otomatik ölçeklendirmeyi etkinleştirin.

- Saldırı yüzeylerini azaltın; genel uç noktaları yeniden değerlendirin ve herkese açık olmaları gerekip gerekmediğine karar verin.

- Varsa, Ağ Güvenlik Grubu’nu daha fazla kilitleme yüzeyi olacak şekilde yapılandırın.

- IIS (Internet Information Services) kullanılıyorsa, kötü amaçlı IP’lerden gelen trafiği denetlemek için IIS Dinamik IP Adresi Kısıtlamaları’ndan yararlanın.

- Henüz yapmadıysanız, izleme ve uyarıyı kur.

İzlenir sayaçlardan bazıları:- TCP bağlantısı kuruldu

- Web geçerli bağlantıları

- Web bağlantısı denemeleri

- İsteğe bağlı olarak, Azure DDoS Koruması ve Azure WAF (Azure Web Uygulaması Güvenlik Duvarı) aracılığıyla kapsanmayan ek L7 koruması için Azure Marketi’nden web uygulaması güvenlik duvarları veya satır içi sanal gereçler gibi üçüncü taraf güvenlik tekliflerini kullanın.