COVID-19 salgını atılımının ardından dijital dönüşümün hızlanan hızıyla, kuruluşlar sürekli olarak iş yüklerini buluta geçirmeye ve iş yüklerinin güvende olmasını sağlamaya çalışıyor. Ayrıca, kuruluşlar modern ortamın karmaşıklığına daha etkili bir şekilde uyum sağlayan, hibrit işyerini benimseyen ve nerede olduklarına bakılmaksızın uygulamaları ve verileri koruyan yeni bir güvenlik modeline ihtiyaç duyarlar.

Microsoft’un Sıfır Güven Çerçevesi, üç ilkeye bağlı olarak varlıkları her yerde korur:

- Açıkça doğrulayın: Kullanıcı kimliği, konum, cihaz durumu, hizmet veya iş yükü, veri sınıflandırması ve anormallikler de dahil olmak üzere kullanılabilir tüm veri noktalarına göre her zaman kimlik doğrulaması yapın ve yetki alın.

- En az ayrıcalıklı erişim kullanın: Hem veri hem de üretkenliğin güvenliğini sağlamaya yardımcı olmak için kullanıcı erişimini tam zamanında ve yeterli erişim (JIT ve JEA), risk tabanlı uyarlamalı ilkeler ve veri koruması ile sınırlandırın.

- İhlali varsayın: Patlama yarıçapını ve segment erişimini en aza indirin. Uçtan uca şifrelemeyi doğrulayın ve görünürlük elde etmek, tehdit algılamayı yönlendirmek ve savunmaları iyileştirmek için analizleri kullanın.

Bu blogda, kuruluşların Sıfır Güven’i ele almasına yardımcı olan bazı Azure ağ güvenliği hizmetlerini açıklayacağız, üçüncü ilkeye odaklanarak ihlal varsayalım.

Ağ güvenlik duvarı oluşturma

Ağ güvenlik duvarları genellikle uç ağlara dağıtılır ve güvenilen ve güvenilmeyen bölgeler arasındaki trafiğe filtrelenir. Sıfır Güven yaklaşımı bu modeli genişletir ve iç ağlar, ana bilgisayarlar ve uygulamalar arasındaki trafiği filtrelemenizi önerir.

Zero Trust yaklaşımı ihlali varsayar ve kötü aktörlerin her yerde olduğu gerçeğini kabul eder. Güvenilir ve güvenilmeyen bölgeler arasında bir duvar oluşturmak yerine, tüm erişim girişimlerini doğrulamamızı, kullanıcı erişimini JIT ve JEA ile sınırlamamızı ve kaynakların kendilerini sertleştirmemizi önerir. Ancak, bu bizi güvenlik bölgelerini korumaktan alıkoymaz. Aslında, ağ güvenlik duvarı, ağı daha küçük bölgelere ayırarak ve aralarında hangi trafiğin akmasına izin verildiğini denetleyerek ağ iletişimi için bir tür denetim ve denge sağlar. Bu derinlemesine güvenlik uygulaması, belirli bir bağlantının hassas bir sınırı geçip geçmemesi gerektiğini düşünmeye zorlar.

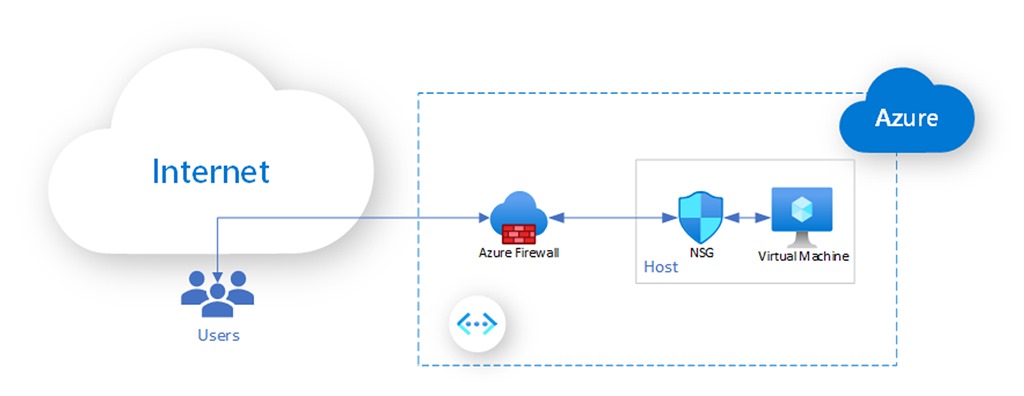

Sıfır Güven ağlarında güvenlik duvarı nerede yapılmalıdır? Ağınız doğası gereği savunmasız olduğundan, ana bilgisayar düzeyinde ve dışında güvenlik duvarı uygulanmalıdır. Azure’da, farklı ağ konumlarında dağıtılan filtreleme ve güvenlik duvarı hizmetleri sunuyoruz: ana bilgisayar ve sanal ağlar veya alt ağlar arasında. Azure’ın güvenlik duvarı hizmetlerinin Sıfır Güven’i nasıl desteklediğini tartışalım.

Azure ağ güvenlik grubu (NSG)

Azure sanal ağındaki Azure kaynaklarına giden ve giden ağ trafiğini filtrelemek için Azure ağ güvenlik grubunu kullanabilirsiniz. NSG, sanal makinelerin (VM’ ler) dışında ana bilgisayar düzeyinde uygulanır. Kullanıcı yapılandırması açısından, NSG bir alt ağ veya VM NIC ile ilişkilendirilebilir. Bir NSG’yi bir alt ağla ilişkilendirme, daha sonra tartışacağımız bir çevre filtreleme biçimidir. Sıfır Güven ağları bağlamında NSG’nin daha alakalı uygulaması belirli bir VM ile ilişkilidir (örneğin, bir VM NIC’ye NSG atamak gibi). VM başına filtreleme ilkesini destekleyerek VM’yi kendi güvenliğinde bir katılımcı haline getirir. Tüm güvenlik duvarını merkezi bir güvenlik duvarına devretmek yerine, her VM’nin kendi ağ trafiğini filtrelemesini sağlama hedefine hizmet eder.

Ana bilgisayar güvenlik duvarı konuk işletim sistemi düzeyinde uygulanabilirken, Azure NSG güvenliği aşılmış bir VM’ye karşı koruma sağlar. VM’ye erişim sağlayan ve ayrıcalığını yükselten bir saldırgan, ana bilgisayar güvenlik duvarını kaldırabilir. NSG, VM dışında uygulanır ve güvenlik duvarı sistemine yapılan saldırılara karşı güçlü garantiler sağlayan ana bilgisayar düzeyinde filtrelemeyi yalıtır.

Gelen ve giden filtreleme

NSG hem gelen filtreleme (VM’ye giren trafiği düzenler) hem de giden filtreleme (VM’den çıkan trafiği düzenler) sağlar. Giden filtreleme, özellikle vnet’teki kaynaklar arasında, iş yüklerini daha da sağlamlaştırmak için Sıfır Güven ağlarında önemli bir role sahiptir. Örneğin, gelen NSG kurallarında yanlış yapılandırma, keşfedilmesi çok zor olan bu önemli gelen filtreleme savunma katmanının kaybolmasına neden olabilir. Yaygın NSG giden filtreleme, bu tür kritik yanlış yapılandırma gerçekleşse bile alt ağları korur.

Azure uygulama güvenlik gruplarıyla NSG yapılandırmayı basitleştirme

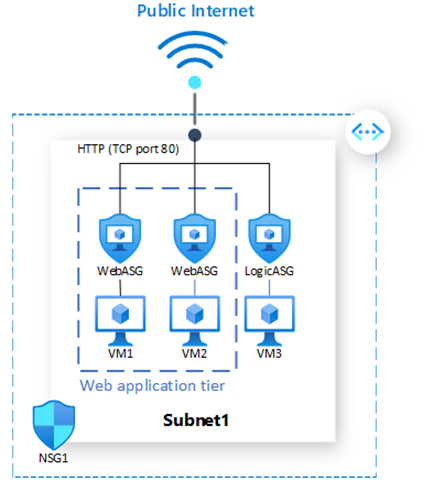

Azure uygulama güvenlik grupları (ASG’ler), ağ güvenliğini bir uygulamanın yapısının bir uzantısı olarak yapılandırarak NSG’lerin yapılandırmasını ve yönetimini basitleştirir. ASG’ler VM’leri gruplayıp bu gruplara göre ağ güvenliği ilkeleri tanımlamanıza olanak sağlar. ASG’leri kullanarak, açık IP adreslerini el ile bakım yapmadan ağ güvenliğini uygun ölçekte yeniden kullanabilirsiniz. Aşağıdaki basitleştirilmiş örnekte, bir alt ağ düzeyinde bir NSG1 uygularız ve iki VM’yi bir WebASG (web uygulama katmanı ASG) ve başka bir VM’yi LogicASG (iş mantığı uygulama katmanı ASG) ile ilişkilendiririz.

Güvenlik kurallarını VM’lerin her biri yerine ASG’lere ayrı ayrı uygulayabiliriz. Örneğin, aşağıdaki kural, her VM için ayrı bir kural oluşturmak yerine, hedef olarak WebASG belirterek Web uygulama katmanında Internet’ten (TCP bağlantı noktası 80) VM1 ve VM2’ye HTTP trafiğine izin verir.

| Öncelik | Kaynak | Kaynak bağlantı noktaları | Hedef | Hedef bağlantı noktaları | Protokol | Erişim |

| 100 | Internet | * | WebASG | 80 | TCP | İzin vermek |

Azure Güvenlik Duvarı

Ana bilgisayar düzeyinde filtreleme mikro çevreler oluşturmak için ideal olsa da, sanal ağ veya alt ağ düzeyinde güvenlik duvarı önemli bir koruma katmanı daha ekler. İzinsiz trafiğe ve internetten gelebilecek potansiyel saldırılara karşı mümkün olduğunca fazla altyapıyı korur. Ayrıca, saldırı durumunda patlama yarıçapını en aza indirmek için doğu-batı trafiğini korumaya da hizmet eder.

Azure Güvenlik Duvarı, güvenlik duvarı için yerel bir ağ güvenlik hizmetidir. NSG ile birlikte uygulanan bu iki hizmet, Sıfır Güven ağlarında önemli denetimler ve dengeler sağlar. Azure Güvenlik Duvarı, genel kuralları ve kaba taneli ana bilgisayar ilkesini uygularken, NSG ayrıntılı ilke ayarlar. Bu çevre ile ana bilgisayar filtrelemesinin ayrılması, güvenlik duvarı ilkesinin yönetimini basitleştirebilir.

Sıfır Güven modeli en iyi uygulama, uç-uç şifreleme elde etmek için aktarımdaki verileri her zaman şifrelemektir. Bununla birlikte, operasyonel bir bakış açısıyla, müşteriler genellikle verileri üzerinde görünürlük sağlamak ve şifrelenmemiş verilere ek güvenlik hizmetleri uygulamak isterler.

Azure Firewall Premium, aktarım katmanı güvenliği (TLS) incelemesiyle trafiğin tam şifre çözme ve şifrelemesini gerçekleştirerek izinsiz giriş algılama ve önleme sistemlerini (IDPS) kullanma olanağı sağlar ve müşterilere verilerin kendisi hakkında görünürlük sağlar.

DDoS Koruması

Zero Trust, ağdaki hemen hemen her şeyin kimliğini doğrulamaya ve yetkilendirmeye çalışır, ancak özellikle hacimsel saldırılara karşı DDoS saldırılarına karşı iyi bir azaltma sağlamaz. Paketleri alabilen herhangi bir sistem, Sıfır Güven mimarisi kullananlar bile DDoS saldırılarına karşı savunmasızdır. Sonuç olarak, herhangi bir Sıfır Güven uygulamasının DDoS saldırılarına karşı tam olarak korunması zorunludur.

Azure DDoS Koruma Standardı, DDoS saldırılarına karşı savunmak için DDoS azaltma özellikleri sağlar. Sanal ağdaki internete yönelik herhangi bir kaynağın korunmasına yardımcı olmak için otomatik olarak ayarlanır. Korumanın herhangi bir yeni veya mevcut sanal ağda etkinleştirilmesi kolaydır ve uygulama veya kaynak değişikliği gerektirmez.

Azure Güvenlik Duvarı Yöneticisi ile SecOps’i En İyi Duruma Getirme

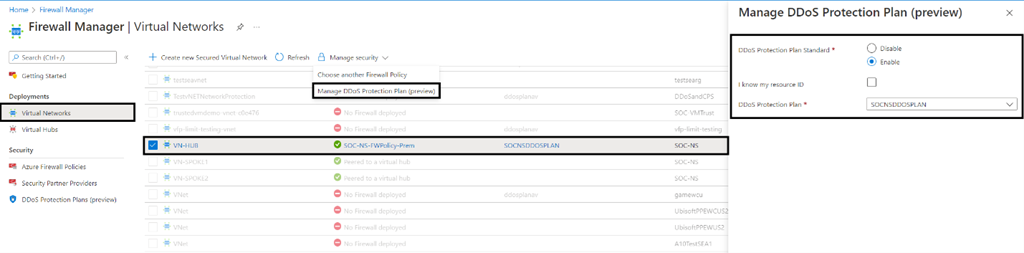

Azure Güvenlik Duvarı Yöneticisi, bulut tabanlı güvenlik çevreleri için merkezi güvenlik ilkesi ve yol yönetimi sağlayan bir güvenlik yönetimi hizmetidir.

Azure Güvenlik Duvarı ilke yönetimine ek olarak, Azure Güvenlik Duvarı Yöneticisi artık sanal ağlarınızı bir DDoS koruma planıyla ilişkilendirmenize olanak tanır. Tek kiracılı bir altında, DDoS koruma planları birden çok abonelikte sanal ağlara uygulanabilir. DDoS Koruma Planı olmayan tüm sanal ağları listelemek ve bunlara yeni veya kullanılabilir koruma planları atamak için Sanal Ağlar panosunu kullanabilirsiniz.

Ayrıca Azure Güvenlik Duvarı Yöneticisi, kullanıcılarınız için İnternet erişimini korumak için tanıdık, türünün en iyisi, üçüncü taraf güvenliğinizi bir hizmet (SECaaS) olarak kullanmanıza olanak tanır.

Bulut için Microsoft Defender, Microsoft Sentinel ve Azure Log Analytics gibi Azure çekirdek güvenlik hizmetleriyle sorunsuz bir şekilde entegre olarak, SIEM ve veri analitiğinin yanı sıra türünün en iyisi ağ güvenliği hizmetleri, duruş yönetimi ve iş yükü koruması sağlayan tek bir mağaza ile SecOps’unuzu daha da optimize edebilirsiniz.