Azure Firewall Arkasındaki VM’lere Azure Bastion Üzerinden Erişim

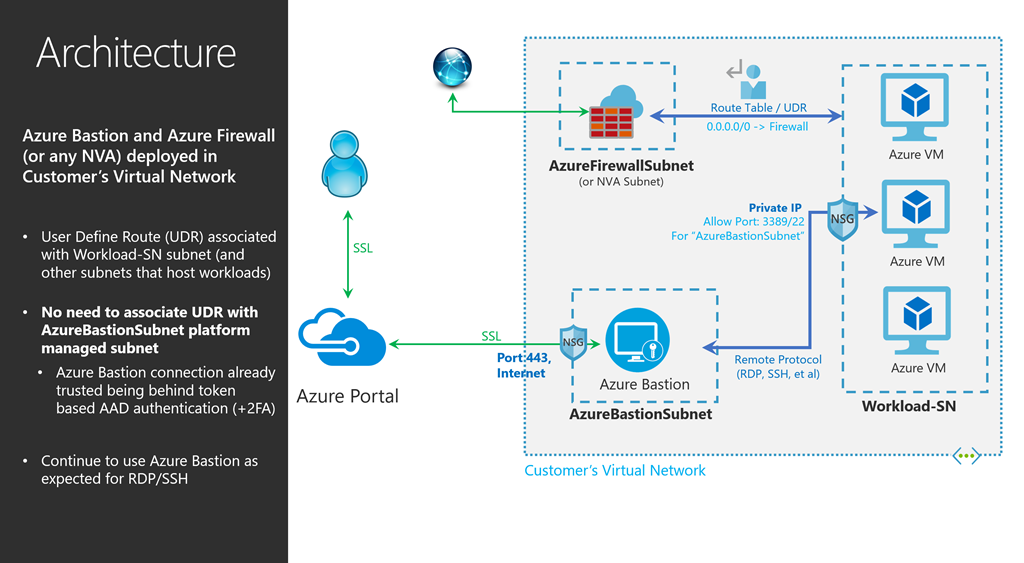

Azure Sanal Ağı, gelişmiş ağ mimarileri oluşturmak için esnek bir temel sağlar. Azure Güvenlik Duvarı veya üçüncü parti ağ sanal cihazınız (Network Virtual Appliance) gibi çeşitli filtreleme bileşenleriyle heterojen ortamları yönetmek biraz karmaşık hale gelebilir.

Şu anda önizlemede olan Azure Bastion, doğrudan Azure portalı üzerinden sanal makinelerinize (VM) güvenli ve kesintisiz uzak masaüstü protokolü (RDP) ve güvenli kabuk (SSH) erişimi sağlayan, hizmet olarak tam olarak yönetilen bir platformdur (PaaS). Azure Bastion doğrudan sanal ağınızda deploy edelir ve arkasında bulunan sanal makinelerin bilgilerini gerçek dünyaya açık etmeden bağlantı sağlar.

Azure Güvenlik Duvarı’nı veya herhangi bir NVA’yı dağıtırken, alt ağlarınızdaki tüm trafiği her zaman tünele zorlarsınız. 0.0.0.0/0 kullanıcı tanımlı bir rota uygulamak, sanal ağınızdaki iş yüklerinize giren ve çıkan trafiği için asimetrik yönlendirmeye yol açabilir.

Yapması çok zor olmasa da sık sık kendinizi tüm uygulamalarınızın çözmesi için DS NAT, yönlendirme vb.Dahil olmak üzere büyüyen bir sürü ağ kuralı oluşturup yönetirken bulursunuz. Bu tüm uygulamalarınızı etkileyebilse de RDP ve SSH en yaygın örneklerdir. Bu senaryoda, Internet’ten gelen trafik doğrudan sanal ağınızdaki sanal makinenize gelebilir, ancak çıkış trafiği NVA’ya gider. NVA’ların çoğu stateful olduğundan, başlangıçta almadığı için bu trafiği düşürür.

Azure Bastion, stateful NVA’lar veya Azure Güvenlik Duvarı arkasındaki sanal ağlar içindeki iş yüklerinize RDP / SSH’nin basit bir şekilde ayarlanmasını sağlar.

Azure Bastion’u Yapılandırma

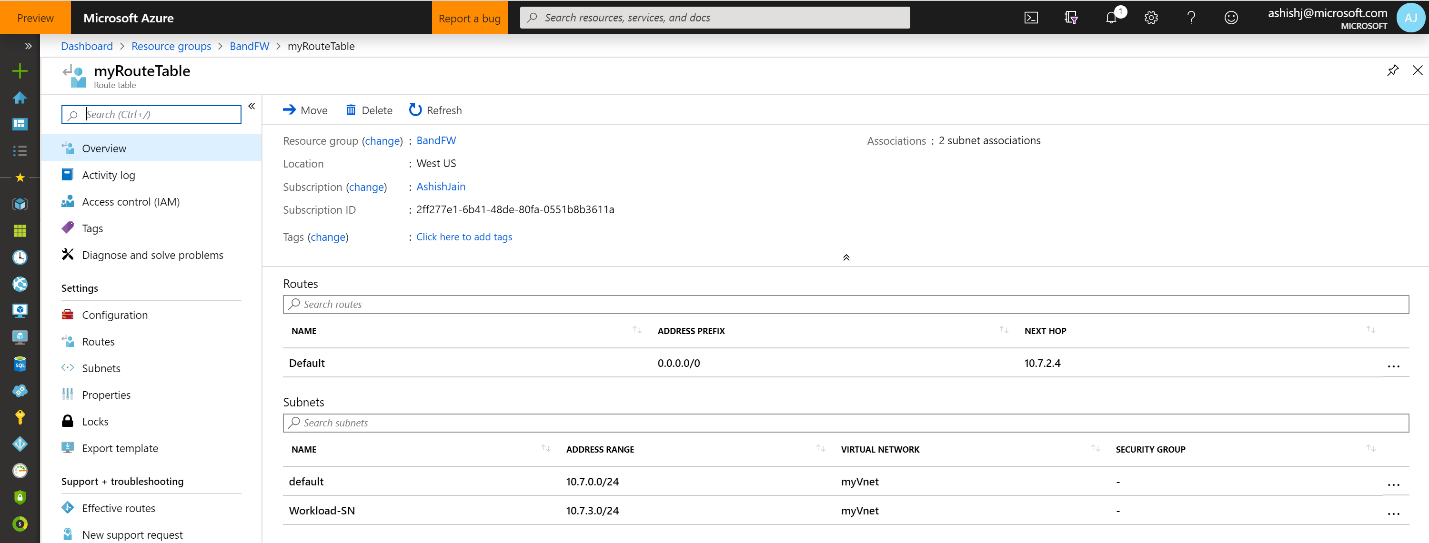

Azure Güvenlik Duvarı veya NVA yapılandırılırken Azure Güvenlik Duvarı dağıtılırken oluşturulan RouteTable’ınızı sanal ağınızdaki tüm alt ağlarla ilişkilendirebilirsiniz. AzureBastionSubnet alt ağını da dahil etmeniz gerekebilir.

Bu, AzureBastionSubnet alt ağına tüm Azure Bastion trafiğini Azure Güvenlik Duvarı’na yönlendiren ve böylece Azure Bastion için gereken trafiği engelleyen kullanıcı tanımlı bir yol uygular. Bundan kaçınmak için Azure Bastion’ı yapılandırmak çok kolaydır, ancak RouteTable’ı AzureBastionSubnet alt ağıyla ilişkilendirmeyin.

Yukarıda fark ettiğiniz gibi myRouteTable, AzureBastionSubnet ile değil, Workload-SN gibi diğer alt ağlarla ilişkilidir.

AzureBastionSubnet platform tarafından yönetilen güvenli bir subnettir ve Azure Bastion dışında bu subnette başka bir Azure Kaynağı dağıtılamaz. Azure Bastion’a tüm bağlantılar, 2FA ile Azure Active Directory token tabanlı kimlik doğrulaması aracılığıyla gerçekleştirilir ve tüm trafik HTTPS üzerinden şifrelenir / şifrelenir.

Azure Bastion dahili olarak sıkılaştırılmıştır ve yalnızca 443 numaralı bağlantı noktası üzerinden trafiğe izin vererek subnete ek ağ güvenlik grupları (NSG’ler) veya kullanıcı tanımlı yollar uygulama görevinden tasarruf etmenizi sağlar.

Bununla, RDP / SSH istekleri Azure Bastion’a inecektir. Yukarıdaki örnek kullanılarak yapılandırıldığında, varsayılan yol (0.0.0.0/0), bu alt ağla ilişkili olmadığı için AzureBastionSubnet için geçerli değildir. Gelen RDP / SSH isteklerine dayanarak Azure Bastion, varsayılan bir rotaya sahip olan Workload-SN gibi diğer alt ağlardaki sanal makinelerinize bağlanır. Sanal makinenizden gelen dönüş trafiği, sanal ağınızdaki NVA’ya gitmek yerine doğrudan Azure Bastion’a gidecektir, çünkü dönüş trafiği sanal ağınızdaki belirli bir özel IP’ye yönlendirilir. Sanal ağınızdaki belirli özel IP adresi, onu daha spesifik bir rota yapar ve bu nedenle, NVA’ya giden güç tüneli rotasından öncelikli olur ve bir NVA veya Azure Güvenlik Duvarı devreye alındığında RDP / SSH trafiğinizin Azure Bastion ile sorunsuz bir şekilde çalışmasını sağlar sanal ağınız.